11 May Cisco FirePower

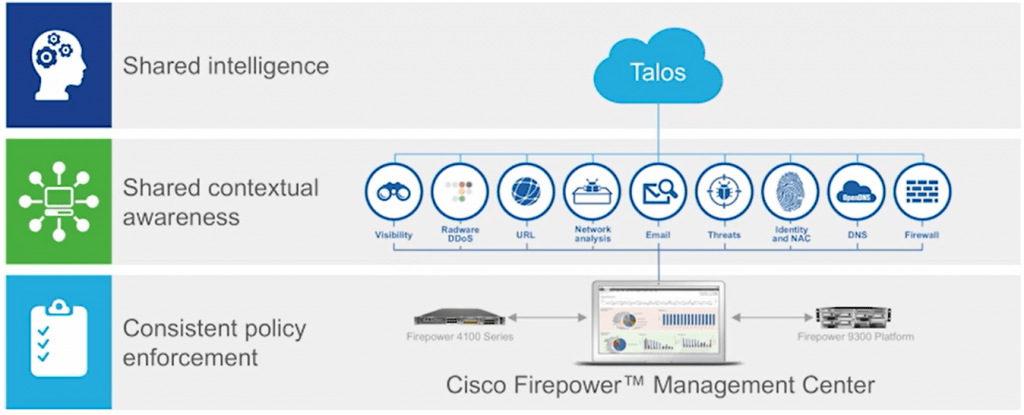

Включаючи в себе Next Generation Firewall, Next Generation IPS, URL-фільтрації, Advanced Malware Protection та VPN, FirePower дозволяє розкривати загрози, посилювати політики безпеки, виявляти, блокувати, захищати мережу від атак, усувати прогалини в безпеці і запобігаи майбутнім атакам, надаючи комплексний захист до, під час, і після атаки.

- Автоматичне підстроювання сигнатурного набору

Часом для якісного відстеження інцидентів і адекватної реакції на них людських ресурсів може не вистачити. Збираючи таку інформацію у FirePower з’являється можливість автоматично підлаштовувати набори сигнатур для окремих елементів мережі:

- Актуальний список хостів/систем;

- перелік операційних систем з версіями і патчами на кінцевих пристроях;

- версіями і наявністю клієнтського ПЗ;

- список користувачів, що знаходяться поза хостами;

- перелік можливих вразливостей;

- наявність обміну між хотами в пасивному режимі.

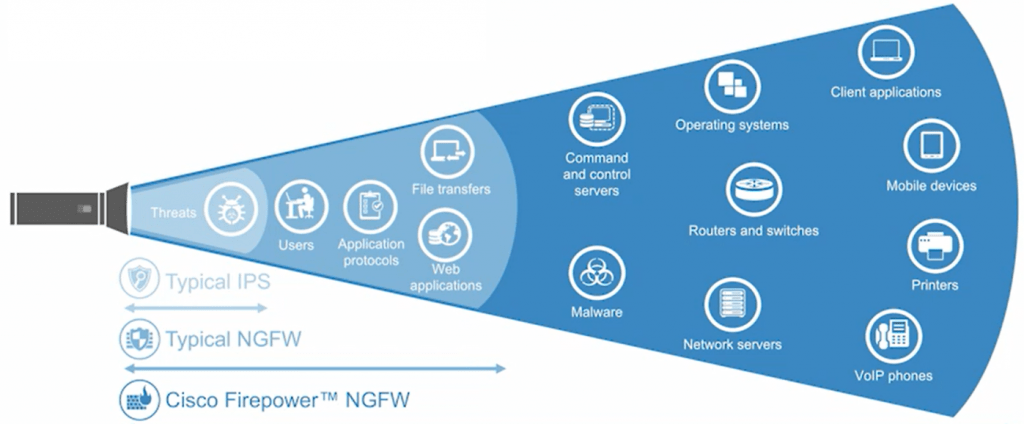

- Next-Generation Firewall (NGFW)

Міжмережевий екран нового покоління, використовує сигнатури визначення типів додатків і тепер здатний виробляти фільтрацію аж до 7-го рівня, дозволяючи контролювати не тільки додатки, але і їх функції.

При формуванні політики фільтрації і політики виявлення вторгнень ми можемо вказати безліч умов:

- Зони, і/або мережі і/або VLAN між якими буде проводитися фільтрація;

- користувачі AD, що нас цікавлять, трафік яких ми хочемо фільтрувати;

- додатки, доступ до яких хочемо обмежити/дозволити;

- порти tcp/udp, поводження з/на які будемо фільтрувати;

- URL, розбиті за категоріями та репутацією.

Кожен запис ACL може бути посилений політиками запобігання вторгнень, політиками файлової фільтрації і захисту від Malware і/або політиками логування.

- Функція захисту Advanced Malware Protection

Ця технологія включає захист від Malware на рівні мережі. Файли, що проходять через пристрій FirePower, піддаються аналізу з використанням хмарних рішень. Процедура виглядає наступним чином: з файлу, що інспектується, знімається хеш SHA-256 і виконується запит до бази даних для з’ясування диспозиції цього файлу (чи є цей файл чистим). Якщо диспозицію файлу з’ясувати не вдається, то файл надсилається в пісочницю, для аналізу його поведінки. Додатком до цього присутній ретроспективний аналіз, при якому запам’ятовуються всі шляхи поширення файлів та їх атрибути. У випадку, якщо файл виявився-таки шкідливим, система з легкістю його може відстежити та заблокувати на рівні мережі і показати всі додаткові компоненти, Malware програми і звертання до процесів, які дали можливість заразити і дали початок поширенню загрози.

- Функція Compliance Whitelist

Функція дозволяє вказати перелік хостів, з певними операційними системами, наборами патчів, клієнтськими додатками, ми дозволяємо бачити в мережі. Якщо хост не відповідає критеріям, система повідомить адміністратора і використає методи кореляції.

- Функція профілів трафіку

Функція відстеження параметрів з’єднань, що встановлюються хостами мережі. Базуючись на статистичних даних, система збирає параметри з’єднання та створює новий профіль з’єднань для кожного хосту.

- Функція кореляції подій

Функція по відстеженню, ескаляції та реагуванню на події являє собою пожливість, за подіями виставляти набір умов, з їх логічним пов’язанням, для генерації реактивного впливу.

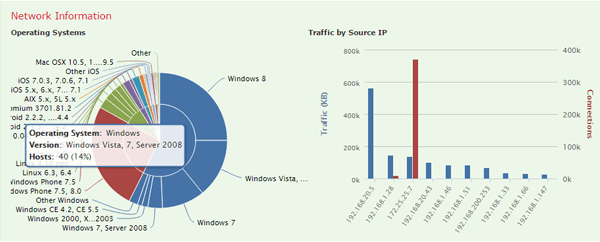

Система моніторингу та звітності

Функція являє статистичну інформацію як про систему в цілому, так і про кожну активність будь-якого трафіку. Наприклад:

- активність користувачів, додатків (враховуючи рівень ризиків), операційних систем;

- оцінка подій безпеки за рівнем впливу та рівнем пріорітету;

- статистика виявлення активності шкідників та передачі заражених файлів;

- розташування хостів, що реалізують ворожу активність і/або найбільш інтенсивний інформаційний обмін;

- статистику найбільш часто відвідуваних категорій сайтів, в тому числі за репутацією і найбільш відвідуваних URL.

Кожна подія чи інцидент детально вивчається аж до вмісту пакета. Система так само містить інформацію про сигнатуру, що спрацювала, і текст цієї сигнатури. За необхідності можна сформувати звіт як по заздалегідь підготовленим, так і по персональним шаблонами. Шаблон може включати графіки, таблиці, а також вміст пакетів.

- Система попередження вторгнень (IPS) новго покоління

Система IPS наступного покоління встановлює новий стандарт захисту від загроз завдяки інтеграції функцій обліку контексту в реальному часі, інтелектуальної автоматизації і забезпечення неперевершеної продуктивності систем запобігання вторгнень. Можливості IPS:

- Облік контексту в реальному часі: можливість перегляду і зіставлення великих обсягів даних подій, пов’язаних з елементами ІТ – середовища – додатками, користувачами, пристроями, операційними системами, уразливостями, службами, процесами, поведінкою мережі, файлами та загрозами.

- Вдосконалений захист від загроз: захист від сучасних загроз завдяки передовій технології запобігання загрозам, ефективність якої підтверджена незалежним тестуванням та досвідом використання тисячами замовників по всьому світу.

- Інтелектуальна автоматизація: значне скорочення сукупної вартості володіння та забезпечення відповідності мінливим потребам бізнесу завдяки автоматизації оцінки впливу подій, настройки політик IPS, управління політиками, аналізу поведінки мережі та ідентифікації користувачів.

- URL-фільтрація

Опція фільтрації URL-адрес, за допомогою якої організації можуть застосувати фільтрацію веб-адрес на основі категорій та репутації, щоб впровадити політики допустимого використання та зменшити ризик вторгнення або зараження.

- Система управління Defense Center

Повноцінне управління всіма функціями FirePower здійснюється за допомогою Defense Center. Локально проводиться, тільки початкова конфігурація FirePower яка дозволяє підключити пристрій в мережу та налаштувати зв’язок з центром управління.